一、文档目标

全球爆发大规模勒索软件感染事件,我国大量行业企业内网大规模感染,教育网受损严重,攻击造成了教学系统瘫痪,甚至包括校园一卡通系统。 ”WannaCry”勒索事件自爆发以来,造成了大量Windows主机感染,本文档用于指导企业安全管理人员可以在第一时间对可能发生的病毒爆发进行充分准备,引导企业通过正确的流程和手段进行危害抑制和损失控制。

为了支持文档使用者更好的了解wannacry病毒以及永恒之蓝攻击工具,明确防御该攻击的方法,并且指导使用者对基础网络和主机进行安全加固,切实有效抵御攻击和处理被攻击的主机。

二、准备工作

1. 内部通告模板

企业应首先建立组织内部的通告机制,确保全员了解并遵从相关指导,避免错误操作所造成的不必要的损失,内部通告包括但不限于:

- 微信客户端/短信通告/企业内部邮箱通告

- 办公环境人工通告

通告内容应说明,可参考下文:

由于近日爆发WannaCry勒索病毒,此病毒可在局域网内通过445端口自行传播,为了避免周一上班后刚开机就被感染,且把硬盘所有文件都加密,请开机前先断网,按顺序执行如下4条防护操作,windows服务器运维人员请尽早执行。

已经发现自己中病毒,文件被加密的电脑、服务器,禁止接入网络!

防护操作:

1.已感染主机禁止接入网络

2.断网(拔网线)

3.开机(若关机状态)

4.关闭445端口并确认(如自行可处理):本机cmd窗口执行命令”netstat -ano | findstr “:445″”,回车后无任何返回。

5.联系企业IT运维或安全人员协助离线打补丁,联系人:xxxx

三、启动必读

尽可能保持主机关闭以及断网状态:部分解决方案建议通过联网下载修复工具的方式对漏洞进行修补,这种行为在当前的互联网环境下是非常危险的,已经发现有部分处于专网内的用户在打开电脑联网下载修复工具时被蠕虫感染。这是由于存在漏洞的主机在联网的同时,会迅速的被蠕虫扫描到,相当于给了蠕虫可乘之机。建议如主机未开机,继续保持主机关闭,并拔掉网线,关闭Wifi等可能的网络接入。

付费风险:部分中招主机可能包含关键信息,企业处于业务考虑可能会考虑通过比特币付款,目前尚未确认付款可以恢复数据,建议企业慎重考虑。

四、处置流程

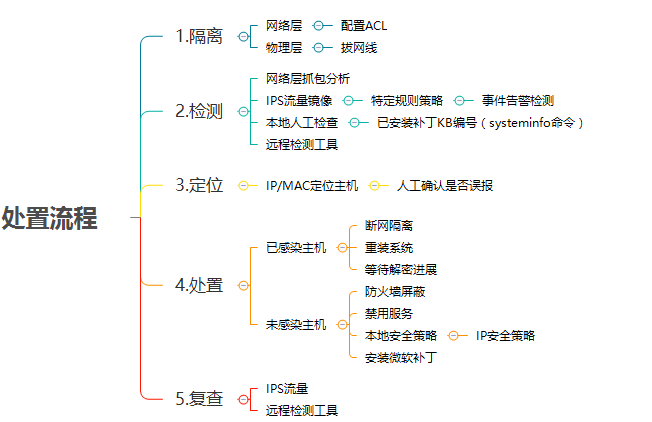

WannaCry勒索蠕虫病毒处置,如下图:

1.人工隔离

开机前先拔出电脑连接的网线,断开网络。

2.网络隔离

网络中可能存在持续运行的主机,这部分主机很可能已经被感染了蠕虫病毒,为了病毒进一步扩散,风险控制第一步:通过ACL网段访问控制做网络层的隔离处理,防止蠕虫病毒通过445端口在网段间传播。详细操作参考附录B ACL网络访问控制。

2.1 Juniper 设备的建议配置

set firewall family inet filter deny-wannacry term deny445 from protocol tcp

set firewall family inet filter deny-wannacry term deny445 from destination-port 445

set firewall family inet filter deny-wannacry term deny445 then discard

set firewall family inet filter deny-wannacry term default then accept

#在全局应用规则

set forwarding-options family inet filter output deny-wannacry

set forwarding-options family inet filter input deny-wannacry

#在三层接口应用规则

set interfaces [ 需 要 挂 载 的 三 层 端 口 名 称 ] unit 0 family inet filter output

deny-wannacry

set interfaces [ 需 要 挂 载 的 三 层 端 口 名 称 ] unit 0 family inet filter input

deny-wannacry

2.2 华三(H3C)设备的建议配置

新版本:

acl number 3050

rule deny tcp destination-port 445

rule permit ip

interface [需要挂载的三层端口名称]

packet-filter 3050 inbound

packet-filter 3050 outbound

旧版本:

acl number 3050

rule permit tcp destination-port 445

traffic classifier deny-wannacry

if-match acl 3050

traffic behavior deny-wannacry

filter deny

qos policy deny-wannacry

classifier deny-wannacry behavior deny-wannacry

#在全局应用

qos apply policy deny-wannacry global inbound

qos apply policy deny-wannacry global outbound

#在三层接口应用规则

interface [需要挂载的三层端口名称]

qos apply policy deny-wannacry inbound

qos apply policy deny-wannacry outbound

2.3 华为设备的建议配置

acl number 3050

rule deny tcp destination-port eq 445

rule permit ip

traffic classifier deny-wannacry type and

if-match acl 3050

traffic behavior deny-wannacry

traffic policy deny-wannacry

classifier deny-wannacry behavior deny-wannacry precedence 5

interface [需要挂载的三层端口名称]

traffic-policy deny-wannacry inbound

traffic-policy deny-wannacry outbound

2.4 Cisco 设备的建议配置

旧版本:

ip access-list extended deny-wannacry

deny tcp any any eq 445

permit ip any any

interface [需要挂载的三层端口名称]

ip access-group deny-wannacry in

ip access-group deny-wannacry out

新版本:

ip access-list deny-wannacry

deny tcp any any eq 445

permit ip any any

interface [需要挂载的三层端口名称]

ip access-group deny-wannacry in

ip access-group deny-wannacry out

2.5 锐捷设备的建议配置

ip access-list extended deny-wannacry

deny tcp any any eq 445

permit ip any any

interface [需要挂载的三层端口名称]

ip access-group deny-wannacry in

ip access-group deny-wannacry out

五、风险检测

做好网段间的445端口访问控制后,使用主动检测结合被动检测的方式,对网络中存在的被感染主机以及漏洞主机进行风险排查。

1.人工排查

对于未开机的主机,风险排查确认网络中不存在感染主机后,断开网络后再进行开机检查;

对于持续开机运行的主机,人工查看是否感染了勒索蠕虫病毒。

– 若感染病毒,立即断网隔离,等待下一步处置;

– 若未感染病毒,断网查看是否安装了相关的安全补丁,排查方法如下:

windows Server 2003检测方法

在“添加或者删除程序”功能面板中,开启“显示更新”,查找是否存在KB4012598补丁。

下图为已安装补丁显示。

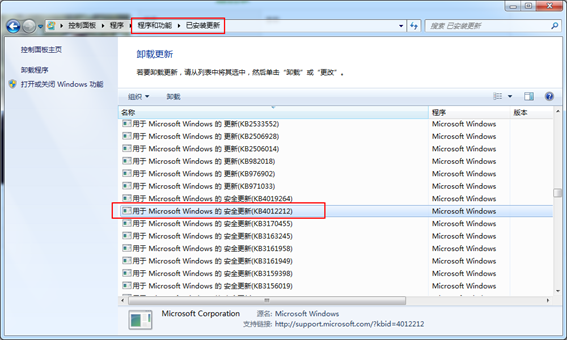

Windows 7 补丁检测方法:

打开“控制面板”——> “程序和功能”——> “查看已安装的更新”,查找Windows 7操作系统的MS17-010漏洞对应的更新补丁(KB4012212)。

由于不同系统版本中补丁编号不同,对照如下表所示的相应补丁进行查找:

| 系统版本 | 补丁号 |

| Windows XP SP3 | KB4012598 |

| Windows XP x64 SP2 | KB4012598 |

| Windows 2003 SP2 | KB4012598 |

| Windows 2003 x64 SP2 | KB4012598 |

| Windows Vista Windows Server 2008 | KB4012598 |

| Windows 7/Windows Server 2008 R2 | KB4012212 |

| KB4012215 | |

| Windows 8.1 | KB4012213 |

| KB4012216 | |

| Windows Server2012 | KB4012214 |

| KB4012217 | |

| Windows Server2012 R2 | KB4012213 |

| KB4012216 | |

| Windows 10 | KB4012606 |

| Windows 10 1511 | KB4013198 |

| Windows 10 1607 | KB4013429 |

如果找不到该补丁安装记录,需要及时下载对应版本的升级补丁进行安装,请参考附录A MS17-010补丁对应和下载列表。

网络层抓包分析

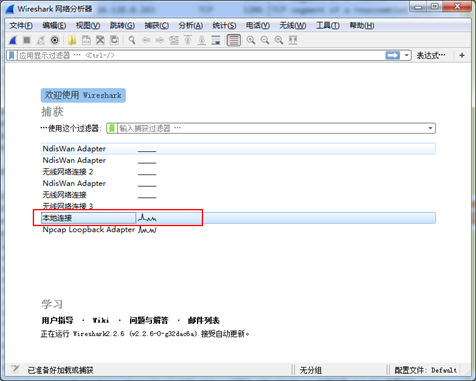

若网络中存在被感染主机,则WannaCry病毒会持续不断的发起探测请求,因此,接入主机可通过抓取网络层流量,查看是否存在感染主机。具体操作过程如下:

1.接入设备(设备系统已升级至最新补丁,确定不会受蠕虫病毒感染),开放445端口;

2.打开抓包工具wireshark,监听本地网卡,抓取网络层流量。

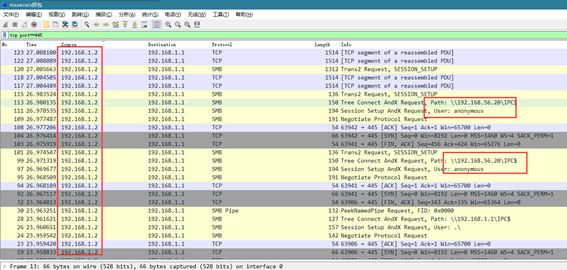

3.通过规则tcp.port==445过滤网络中发起的445端口流量,若能看到存在大量的445请求,并出现IPC$共享链接请求,可初步判断网络中存在蠕虫病毒。

4.通过上图可以看到,192.168.1.2主机正在向外发起大量TCP请求,并且在连接192.168.56.20主机的IPC共享,可初步判断192.168.1.2主机已被感染且正在探测56.20主机。

六、风险定位

通过主动检测和被动检测的方式,排查网段中是否存在被感染主机,若排查确认存在,则通过IP/MAC定位主机,然后人工确认是否误报并判断是否感染病毒,进行下一步处理。

病毒感染和漏洞风险检测根据交叉得出风险评估结论:

无主机感染+无漏洞影响=安全;

无主机感染+有漏洞影响=有风险;

有主机感染+有漏洞影响/无漏洞影响=危险;

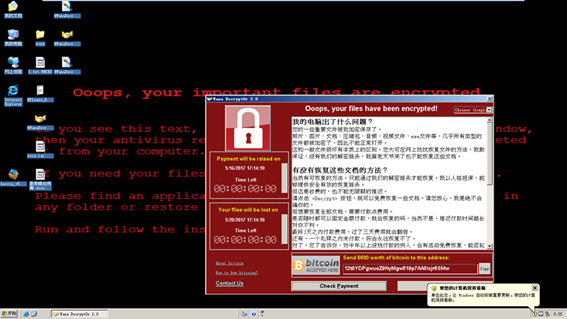

若主机已被感染病毒,屏幕会显示如下的告知付赎金的界面。

若通过分析和扫描,确认存在感染主机后,可在命令行下通过IP获取主机MAC地址,执行如下命令,查看IP地址对应的Mac地址。

arp -a | findstr “192.168.88.133” 或者 arp -a |find “192.168.88.133”

然后依据Mac查找到具体的主机。

![]()

七、风险处置

1.已感染病毒病毒主机处置

1.1感染主机处置

针对已感染WannaCry病毒的主机,首先进行断网隔离,判断加密文件的重要性,决定是否格式化磁盘重装系统,还是保持断网状态等待进一步解密进展。

如果内网存在主机无法访问外部网络的情况,需要迅速在内网中添加DNS解析,将www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com解析到某台内网中可以访问的主机上,确保内网主机可以访问该域名,阻断蠕虫的进一步传播。

2.未感染病毒主机处置

剔除掉网段中存在的被感染病毒的主机后,对网段中的其他未感染的和未开机的终端进行安全排查并进行加固。

2.1 防火墙屏蔽

本机防火墙策略屏蔽445端口流量防护

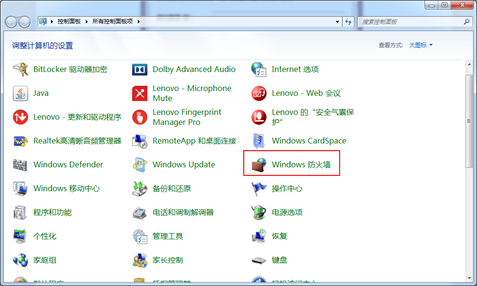

在控制面板中打开Windows防火墙:

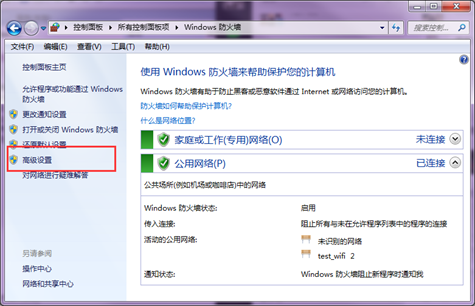

进入Windows防火墙配置界面,点击“高级设置”。

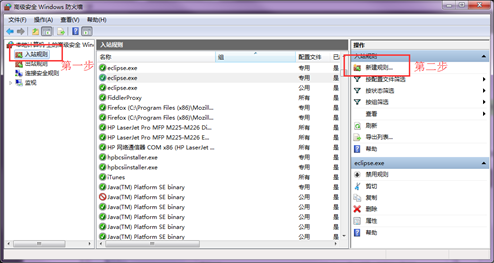

点击入站规则,再点击新建规则创建防火墙入站规则:

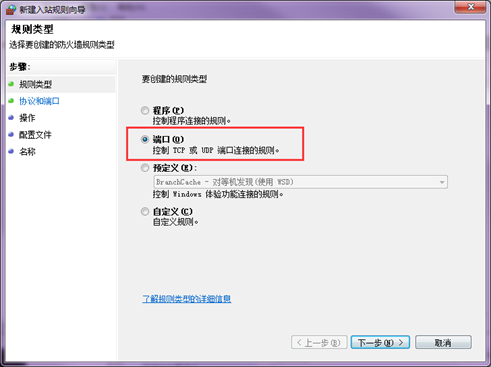

在新建入站规则向导中,针对协议和端口步骤,选择对端口过滤。

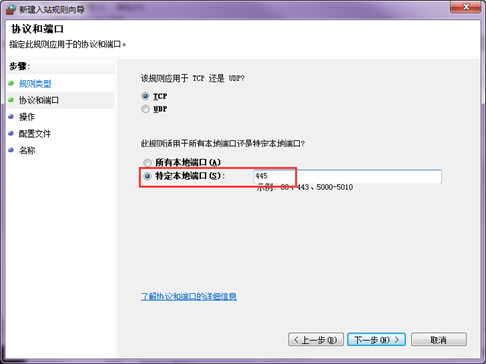

选择TCP协议和特定本地端口:445

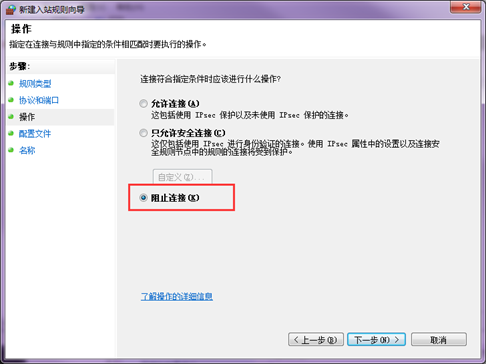

5.在操作步骤中,选择阻止连接。

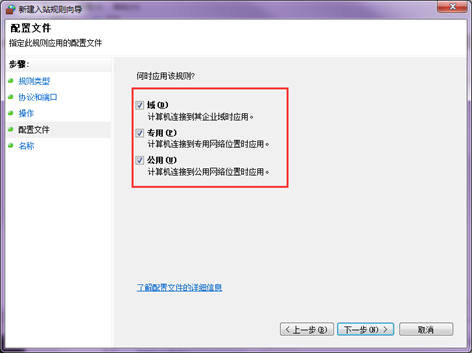

6、在应用该规则处,勾选域、专用以及公用选项。

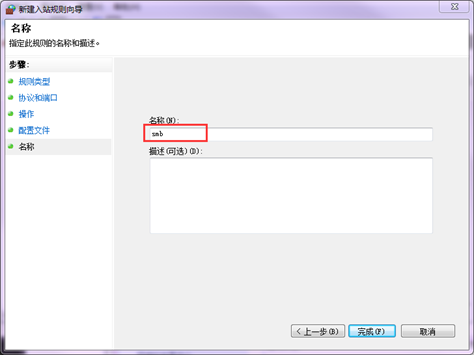

7、填入规则名称,完成创建。

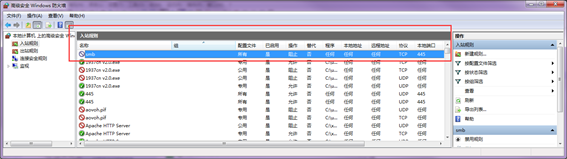

规则创建完成后,可看到入栈规则中存在445阻断规则。

2.2 禁用服务

禁用Server服务加固处理

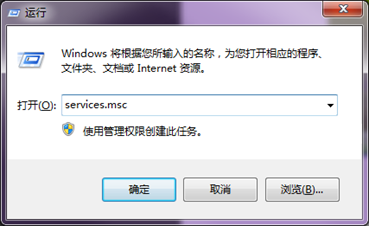

使用win+r组合按键,调出运行框,输入“services.msc”调出本地服务浏览窗口。

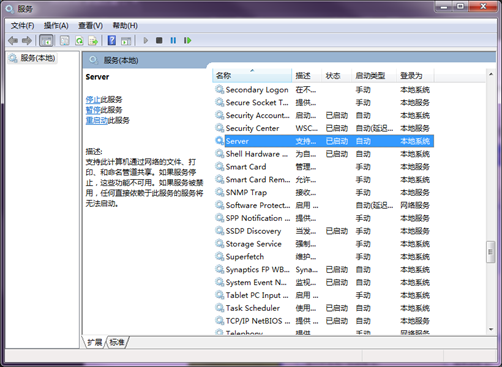

打开服务后,查找server服务:

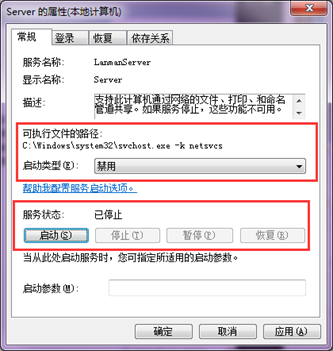

将启动类型修改为禁用,此操作会防止重启以后server服务重新启动。点击停止按纽,将服务状态修改为‘已停止’状态。如下图所示

2.3 IP安全策略

通过组策略 IP 安全策略限制 Windows 网络共享协议相关端口

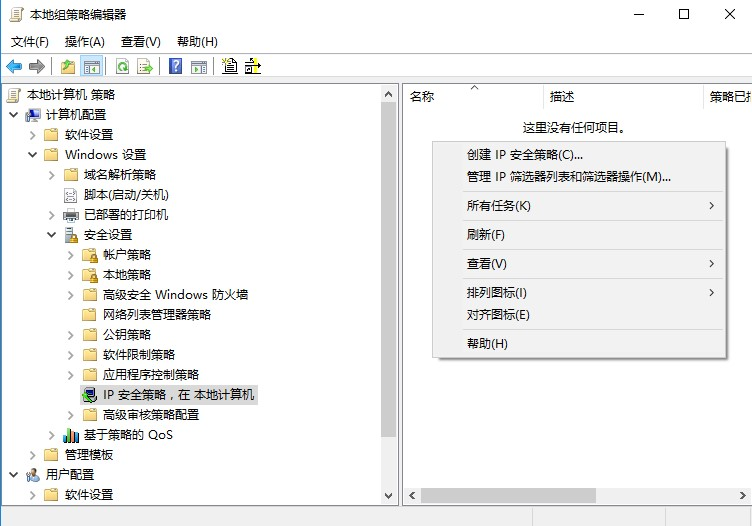

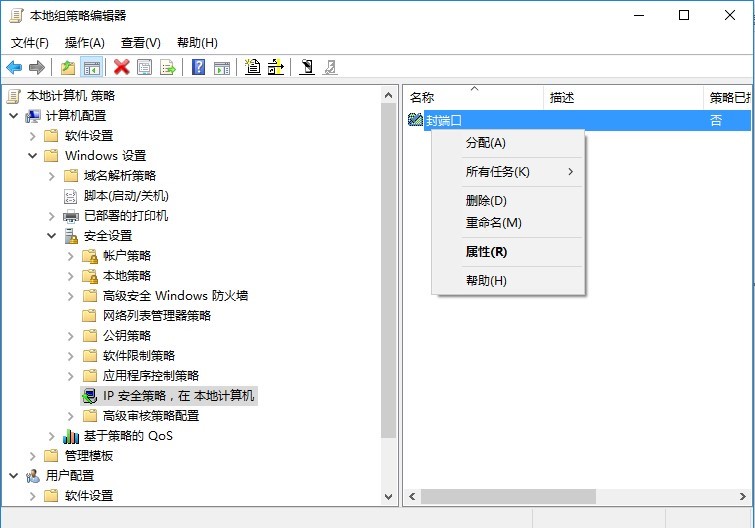

开始菜单->运行,输入 gpedit.msc 回车。打开组策略编辑器

在组策略编辑器中,计算机配置->windows 设置->安全设置->ip 安全策略 下,在编辑器右边空白处鼠标右键单击,选择“创建 IP 安全策略”

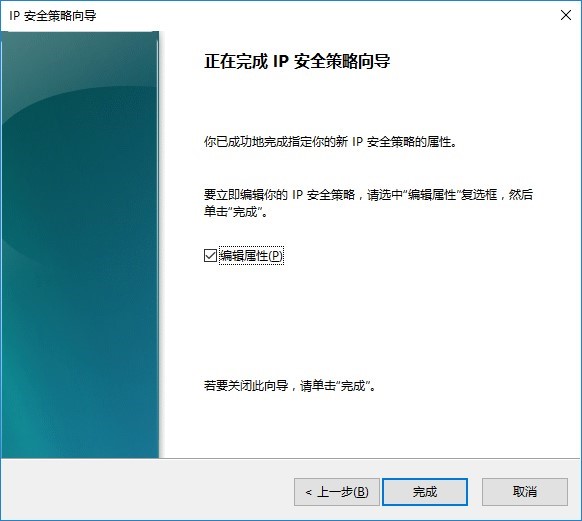

下一步->名称填写“封端口”,下一步->下一步->勾选编辑属性,并点完成

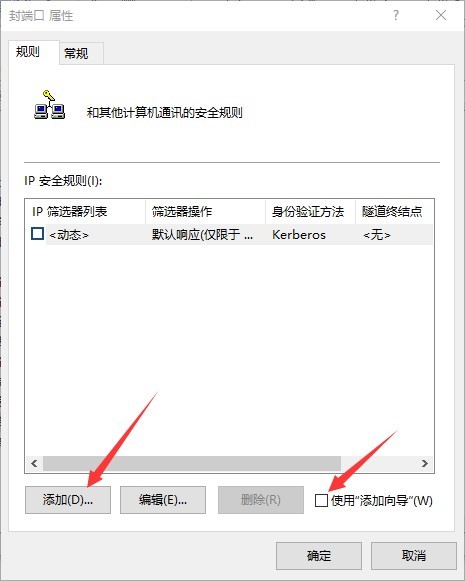

去掉“使用添加向导”的勾选后,点击“添加”

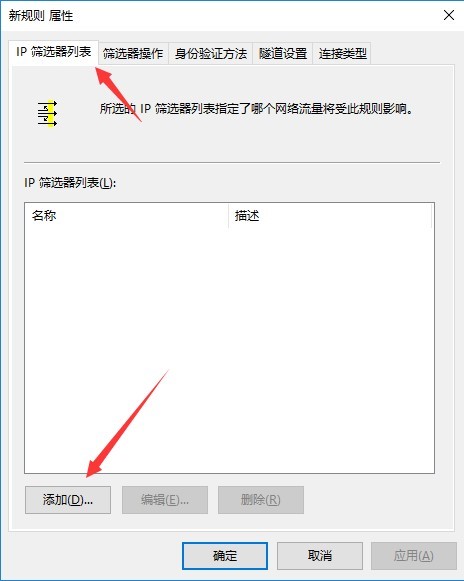

在新弹出的窗口,选择“IP 筛选列表”选项卡,点击“添加”

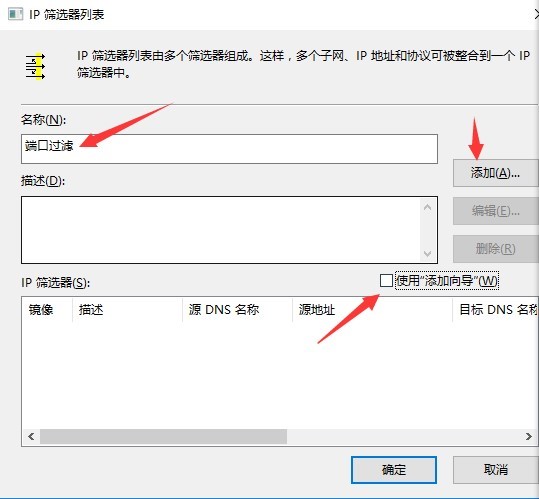

在新弹出的窗口中填写名称,去掉“使用添加向导”前面的勾,单击“添加”

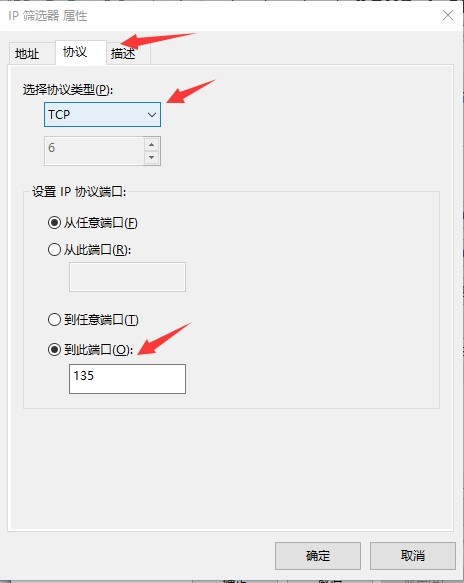

在新弹出的窗口中,“协议”选项卡下,选择协议和设置到达端口信息,并点确定。

重复第 7 个步骤,添加 TCP 端口 135、139、445。添加 UDP 端口 137、138。

添加全部完成后,确定。

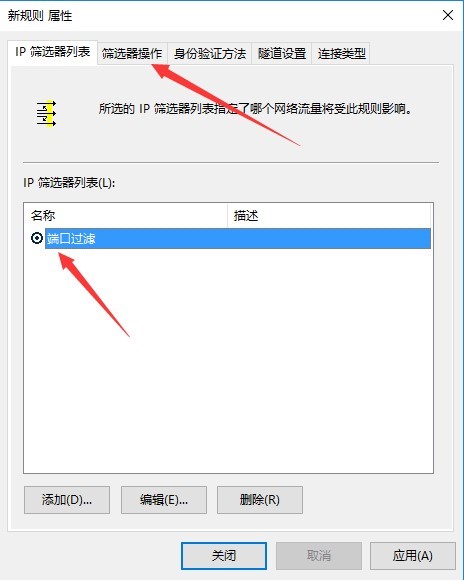

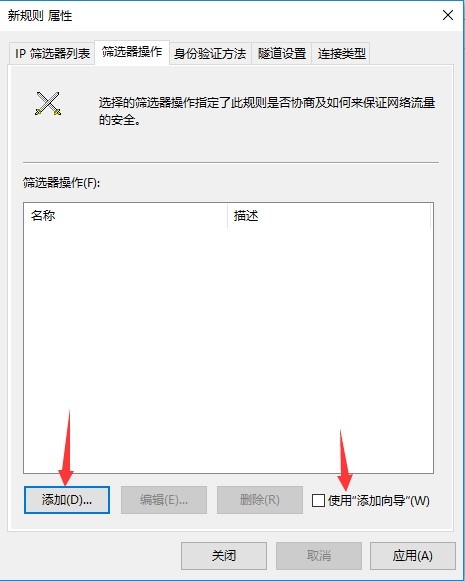

选中刚添加完成的“端口过滤”规则,然后选择“筛选器操作”选项卡。

去掉“使用添加向导”勾选,单击“添加”按钮

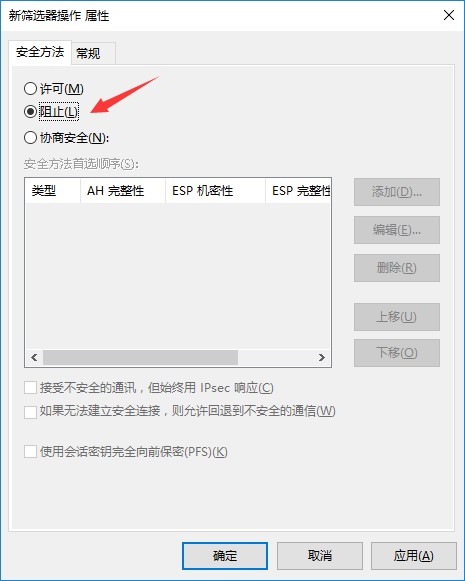

选择“阻止”

选择“常规”选项卡,给这个筛选器起名“阻止”,然后“确定”。

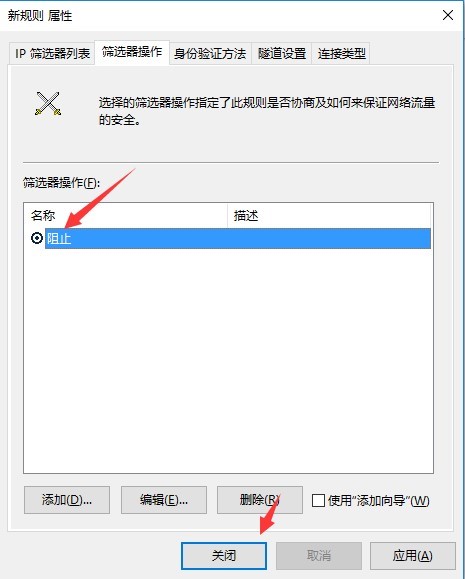

点击

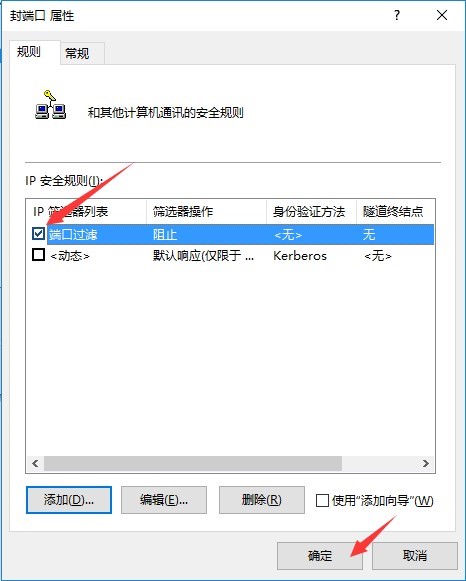

确认“IP 筛选列表”选项卡下的“端口过滤”被选中。确认“筛选器操作” 选项卡下的“阻止”被选中。然后点击“关闭”。

确认安全规则配置正确。点击确定。

在“组策略编辑器”上,右键“分配”,将规则启用。

2.4 补丁修复

对于提供文件共享以及与认证服务相关的服务器,由于业务需求不能关闭端口和禁用服务,因此,建议使用升级补丁的方式进行加固处理。

根据附录A MS17-010补丁对应和下载列表查找机器对应的更新补丁包,使用一台合理加固后的主机下载漏洞修复补丁,拷贝至目标主机后进行安装升级。