近日,国家信息安全漏洞库(CNNVD)收到关于“永恒之石”(EternalRocks)病毒的分析报告。该病毒与不久前广泛传播的“WannaCry”勒索病毒类似,均利用了今年4月方程式组织泄露的漏洞利用工具进行传播。“永恒之石”感染存在漏洞的主机之后,会潜伏下来,等待远程C&C(命令与控制)服务器的指令,比“WannaCry”病毒更加隐蔽,不易察觉。

国家信息安全漏洞库(CNNVD)对此进行了分析研究,情况如下:

一、“永恒之石”背景

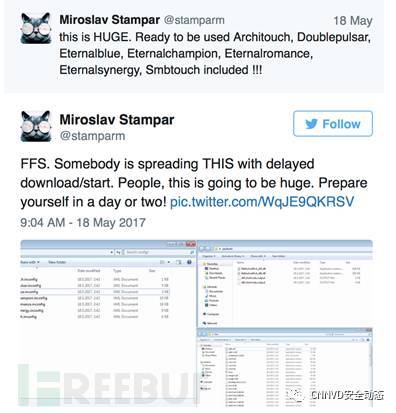

“永恒之石”最早由克罗地亚安全专家Miroslav Stampar发现和命名,并在5月17日通过推特发布相关信息。

“永恒之石”主要借鉴了7款针对微软Windows系统漏洞的利用工具进行传播扩散(见表1)。2017年4月14日,黑客组织Shadow Brokers(影子经纪人)公布了黑客组织Equation Group(方程式组织)的部分泄露文件,其中即包括上述7款漏洞利用工具。

二、“永恒之石”技术特点及危害

(一)技术特点

“永恒之石”扫描SMB端口,利用Windows操作系统在445端口的安全漏洞(CNNVD-201703-721 ~ CNNVD-201703-726)通过网络感染受害主机,进而使其主动下载Tor浏览器并与暗网中的C&C服务器建立通信,连接服务器24小时后,可在躲避沙盒技术检测的情况下,主动下载相关漏洞利用工具,进而感染其他主机。同时该病毒会从C&C服务器接收其他指令,可能进行其他攻击。

a)“永恒之石”利用了方程式组织泄露的7个利用工具,与“WannaCry”相比更为复杂;

b)“永恒之石”仅通过网络进行传播扩散,而“WannaCry”对感染主机的文件进行难以破解的加密,并勒索比特币;

c)“永恒之石”并未像“WannaCry”一样,设置域名开关用于控制病毒传播;

d)“永恒之石”会在被感染的主机上安装后门,远程攻击者可利用该后门控制被感染主机;

e)“永恒之石”感染主机后,会延迟24小时下载攻击工具,目的在于拖延安全研究人员的响应时间。

(二)潜在危害

a)“永恒之石”经过预定义的休眠期(目前为24小时),C&C服务器才会做出回应,不易被安全检测沙盒和安全研究人员发现;

b)攻击者可以通过C&C服务器对受此“永恒之石”感染的计算机设备发出指令进行控制,并将新的恶意软件发送到已被感染的主机中。

c)与“WannaCry”相比,“永恒之石”虽尚未造成严重的危害,但若攻击者将“永恒之石”与勒索软件、木马等绑定,将可能对存在漏洞的主机造成严重的威胁。

d)如今尚未出现爆发大规模感染的情况,但结合“WannaCry”对内网的破坏情况可知,内网蔓延的隐患仍然存在。

三、处置建议

1、个人用户采取应急措施,安装漏洞修复补丁。“永恒之石”利用了与“WannaCry”勒索蠕虫相同的微软安全漏洞,请个人用户及时检查安装MS17-010修复补丁,补丁链接如下:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

与此同时,及时采取临时解决方案,一是关闭计算机的445端口和135、137、138、139等不必要开放的端口;二是配置主机级ACL 策略封堵445 端口;三是打开“Windows防火墙”,进入“高级设置”,在入站规则中禁用“文件和打印机共享”相关规则。

2、网络管理员修改网络配置,监控网络接口。建议各网络管理员在网络防火墙上配置相关策略,限制外部对445端口的访问,加强内网审计。同时在接入交换机或核心交换机抓包,查看是否存在大量扫描内网139、135、445端口的网络行为,及时定位扫描发起点,对扫描设备进行病毒查杀,一旦发现被感染主机,立即断网防止进一步扩散。

3、日常使用规范。在日常计算机使用过程中,对重要信息数据定期及时进行备份;浏览网页和使用电子邮件的过程中,切勿随意点击可以链接地址;及时更新操作系统及相关软件版本,实时安装公开发布的漏洞修复补丁。

转载来源:REEBUF

原文地址:http://www.freebuf.com/vuls/135694.html