漏洞描述:

Memcached是一个高性能的分布式内存对象缓存系统,用于动态Web应用以减轻数据库负载。Memcacded DRDoS漏洞中基于UDP协议的DDOS反射攻击靠的是发送大量带有被害者IP地址的UDP数据包给放大器主机(Memcached),最后放大器主机对伪造的IP地址源做出大量回应,形成分布式拒绝服务攻击。这样就巧妙的利用了无需交互认证的服务(UDP)将DDOS攻击数据“放大”并“反射”到受害者主机IP上。而黑客往往会选择那些响应包远大于请求包的UDP服务,这样只需要极小的攻击流量就可以造成上百Gbps的攻击效果。

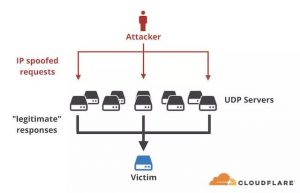

下图引用了CLOUDFLARE对UDP协议的DDOS反射攻击图例来说明攻击过程:

影响范围

版本在Memcached 1.5.6 以下,并且对公网开放 UDP 11211 访问的 Memcached 服务器都可以被攻击者用来进行反射型 DDOS 攻击。

漏洞检查

可通过Nmap网络安全扫描工具扫描端口开放情况,验证运行Memcached服务的IP资产是否开放UDP 11211端口,示例(Windows/Linux):

nmap 127.0.0.1 -p 11211 -sU -sS –script memcached-info

可通过Netcat网络实用工具连接端口测试,验证UDP 11211端口响应服务运行状态,示例(Linux下):

$ echo -en “\x00\x00\x00\x00\x00\x01\x00\x00stats\r\n” | nc -q1 -u 127.0.0.1 11211

STAT pid 21357

STAT uptime 41557034

STAT time 1519734962

…

如果看到非空有内容输出的响应(如上所示),表示Memcached服务器容易受到攻击,特别是暴露在互联网上的主机。

漏洞防范

对于Memcache使用者,要保证自己不被利用成为“放大器”,安全建议:

1、升级最新Memcache版本,提升自身安全性;

2、指定必要的安全策略,做可信可控的访问;

3、修改默认的端口或添加端口扫描防护策略,防止被发现利用。

4、对于Memcached DrDoS防范者,部署专业的DDoS清洗设备,添加针对性的防护策略;

5、提高风险监控等级,利用限速和动态封禁等组合策略进行应急处置。