据国家网络与信息安全信息通报中心监测发现,微软Office系列办公软件(Word、Excel、Powerpoint等)存在远程代码执行漏洞(CVE-2017-11826)。目前该漏洞影响范围包括Office 2007、2010、2016三个版本。经分析研判,该漏洞通过特制RTF格式文档感染Windows操作系统,系统一旦被感染,可被植入木马后门,窃取用户数据。

攻击简析

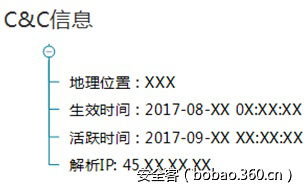

此次0day漏洞攻击在野利用真实文档格式为RTF(Rich Text Format),攻击者通过精心构造恶意的word文档标签和对应的属性值造成远程任意代码执行,payload荷载主要攻击流程如下,值得注意的是该荷载执行恶意代码使用了某著名安全厂商软件的dll劫持漏洞,攻击最终会在受害者电脑中驻留一个以文档窃密为主要功能的远程控制木马。

总结及防护建议

鉴于漏洞危害和影响较大,各重要行业部门和各地公安机关要及时督促核查本部门、本行业、本辖区网站和系统安全情况,及时堵塞漏洞,消除安全隐患,提高安全防范能力,发现系统感染和遭攻击情况后及时报告。

由于该漏洞为应用程序级的漏洞,唯一的修复措施为升级补丁。漏洞修复补丁地址为:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-11826